なぜ今ゼロトラストセキュリティが重要なのか?実現に向けた進め方や導入ポイントを解説

公開:2025年1月30日

近年、企業を取り巻くIT環境は大きく変化しています。クラウドサービスの活用が進み、テレワークが一般化する中、従来型のセキュリティ対策では十分な防御が難しくなってきました。そこで注目されているのが「ゼロトラストセキュリティ」です。

この記事では、ゼロトラストセキュリティの基礎から実現方法までを分かりやすく解説します。セキュリティ対策の見直しをご検討の方はぜひ参考にしてください。

セキュリティ対策にお悩みの方へ

「ゼロトラストセキュリティ導入ポイント概略ブック」

昨今、中小企業へのサプライチェーンを狙った攻撃も増加。大企業だけでなく中小企業もゼロトラストセキュリティ対策が有効である。ゼロトラストセキュリティの基礎、導入への4つのフェーズや成功事例を徹底解説しています。

この記事の内容(クリックで開閉します)

1. ゼロトラストセキュリティとは

まず「ゼロトラストセキュリティ」とは何か、従来のセキュリティとどのように違うのかを解説します。

1.1. ゼロトラストセキュリティの考え方

「ゼロトラスト」とは、情報資産に対するすべてのアクセスを信頼せず、すべてに適切な情報セキュリティ対策を講じるべきという考え方です。ゼロトラストの考え方に基づけば、たとえ社内からのアクセスであっても、常にアクセスが信頼できるものかを検証する必要があります。

ゼロトラストの詳細は以下の記事をご参照ください。

なお、ゼロトラストはあくまで概念であり、ゼロトラストに基づくセキュリティ対策は「ゼロトラストセキュリティ」、ゼロトラストを実現するための設計や構成は「ゼロトラストアーキテクチャ」と呼ばれます。

1.2. 従来のセキュリティとの違い

すべてのアクセスを信頼せず対策を講じるゼロトラストセキュリティに対し、従来の企業セキュリティでは、社内ネットワークと社外ネットワークを明確に分け「社内を安全・社外を危険」とみなす境界型防御が主流でした。

これまでは社外からのアクセスにVPNを使うことで通信の安全性を確保していましたが、VPNは一度接続すると社内の広範囲にアクセスできることから、悪意のある攻撃者から狙われやすいという課題があります。

2. ゼロトラストセキュリティが

必要とされている理由

では、なぜゼロトラストセキュリティが必要とされているのでしょうか。その主な理由を解説します。

2.1. クラウドサービスの利用拡大

近年、クラウドサービスの活用が進み、クラウドサービスをまったく利用していない企業は珍しくなってきています。

しかし、クラウドサービスの活用で社外との連携が増えると、明確に社内・社外を分けることが難しくなります。そのため、従来のような境界型防御では、対策が不十分だと指摘されるケースが増えています。

2.2. 働き方の多様化と定着

新型コロナウイルスの感染拡大を機に、テレワークやハイブリッドワークが一般化しました。それによって社外からクラウド上の業務システムやデータベースにアクセスする機会が飛躍的に増加したため、場所を問わない柔軟な働き方に対応したセキュリティ対策が求められるようになっています。

テレワークの詳細は以下の記事で詳しく解説しています。あわせてご覧ください。

2.3. デバイスの多様化

最近ではパソコンだけでなく、持ち運びに優れたスマートフォンやタブレットなども業務に活用されるようになってきています。また、業務委託先や派遣社員など外部パートナーが利用するデバイスも多様化しており、従来の管理方法ではカバーしきれなくなってきています。

2.4. DXの促進

近年では多くの企業がDX(デジタルトランスフォーメーション)に取り組んでおり、クラウドサービスやデジタルツールの活用が進んでいます。

しかし、セキュリティを考慮せずクラウドサービスやデジタルツールの導入を進めると、情報漏洩などのインシデント発生リスクが高まります。リスクをおさえつつDXを推進する点でも、ゼロトラストは重要なモデルとして注目されています。

DXについて詳しく知りたい方は以下の記事をご覧ください。

2.5. セキュリティリスクの増加

サイバー攻撃は年々巧妙化・高度化しており、被害件数も増加傾向にあります。サイバー攻撃の被害にあわないようにするため、また、もし被害にあった場合でも被害を最小限に抑えるためにも、ゼロトラストセキュリティの導入は重要です。

ゼロトラストセキュリティを導入すれば、不正アクセスの早期発見やデータ漏洩のリスク軽減が可能になります。また、万が一セキュリティインシデントが発生した際の対応時間短縮にもつながります。

サイバーセキュリティの詳細と最新情報は以下の記事をご覧ください。

3. ゼロトラストセキュリティの導入状況

デジタル庁が公開している「民間企業におけるゼロトラスト導入事例」によると、事例23件のうち11件がリモートワーク環境の整備、5件が安全なクラウド利用、4件が業務の効率化を導入背景としており、大半が働き方改革やDX推進の一環としてゼロトラストを導入しています。

導入状況に関しては、株式会社ソリトンシステムズが公開した調査によると、有効回答868件のうち約5割がゼロトラストの導入を前向きに検討している結果となっています。ゼロトラストへの対応は企業・団体規模が大きいほど進んでいる傾向にある一方、小規模な企業・団体ではゼロトラスト導入を検討する余力・予算が限られているため、対応が進みにくい傾向にあることが推察されています。

4. ゼロトラストセキュリティ

導入のメリット

ゼロトラストセキュリティを導入するメリットには、主に以下の6つが挙げられます。

- 効率的な管理や監視が可能になることで、より厳密なセキュリティ管理を実現できる

- クラウドサービスを安全に活用でき、業務効率が向上する

- 新しいデジタル技術の導入がスムーズになり、DXの推進が容易になる

- 場所や時間を問わない柔軟な働き方を実現できる

- 不正アクセスや情報漏洩のリスクを最小限に抑えられる

- 万が一のセキュリティインシデント発生時にも迅速に検知して対応できる

こうしたメリットにより、企業の競争力強化とビジネスの拡大を支援する強固なセキュリティ基盤が構築できます。

5. ゼロトラストセキュリティ導入の課題

ゼロトラストセキュリティの導入には多くのメリットがある一方、課題もあります。

まず、既存のセキュリティシステムを刷新し、新たなソリューションを導入する必要があるため、相応の投資と時間が必要となります。また、セキュリティレベルを向上させるための多要素認証などが必要となるため、サービス利用時のユーザーの認証回数が増える可能性があります。

認証の課題を解決するためには、シングルサインオン(SSO)などを活用してログイン認証の簡素化を実現する必要があります。

また、ゼロトラストセキュリティを実現するにあたり、どのような専門性を持った人材が必要になるか、必要となるコストも鑑みて導入を検討することが重要です。

ここから、「実現のために何が必要か」について解説していきますので、併せて参考にしてください。

6. ゼロトラストセキュリティを

実現するための要素

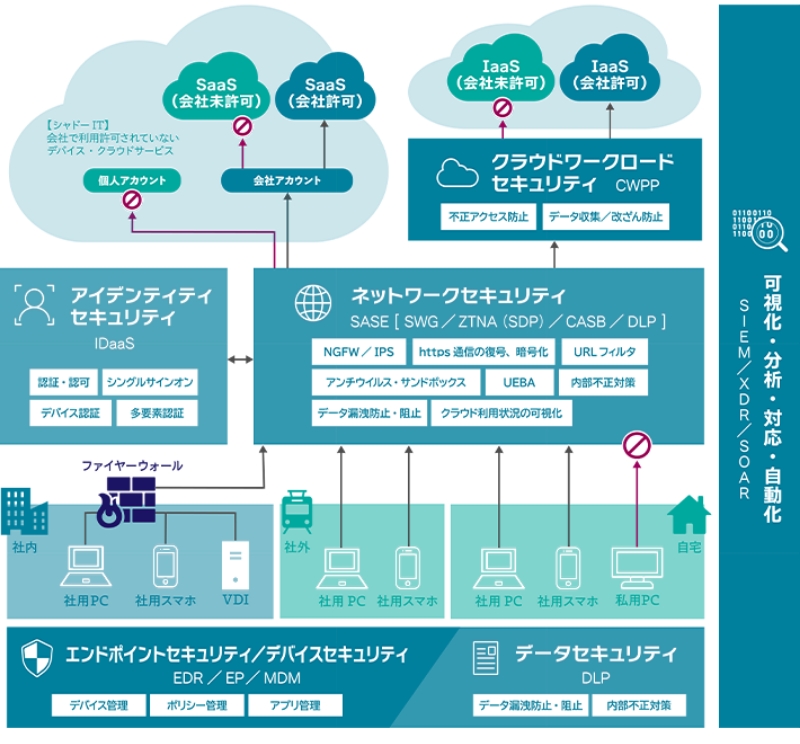

ゼロトラストセキュリティを実現するためには、複数の「要素」を満たしていくことが重要です。ここでいう要素とは、システムを構築するうえで欠かせない基本的な構成部分や考え方のことです。具体的には以下の7つが挙げられます。

- ネットワーク:通信経路の保護

- デバイス:端末の管理と保護

- アイデンティティ:ユーザー認証とアクセス権の保護

- ワークロード:業務システムの保護

- データ:情報資産の保護

- 可視化と分析:セキュリティ状況の把握

- 自動化:セキュリティ対策の効率化

各要素の詳細については以下の記事をご参照ください。

7. ゼロトラストセキュリティを

実現するための要素

続いて、ゼロトラストセキュリティの実現に効果的な「ソリューション」をご紹介します。ソリューションとは、課題解決につながる具体的な技術やツールのことです。

7.1. ネットワークセキュリティ

社内外の通信を適切に制御し、不正なネットワーク侵入を遮断して、安全な接続を確保するための対策です。主に以下のソリューションがあります。

- SWG (Secure Web Gateway):インターネットやクラウドへのアクセス制限、コンテンツブロックなど

- ZTNA(Zero Trust Network Access):ゼロトラストに基づくリモートアクセス、アクセス制御

- CASB(Cloud Access Security Broker):クラウドサービスの利用状況把握、シャドーIT監視など

- DLP:(Data Loss Prevention):データの漏えい防止・阻止

- データ:情報資産の保護

- RBI(Remote Browser Isolation):ブラウザ処理をリモートの分離環境で実施することによるマルウェア対策

また、SASEは多くのネットワーク機能とセキュリティ機能を統合したフレームワークで、ゼロトラストを効率的に実現する手法です。

SASEには、前述したSWGやCASBなどのセキュリティ機能に加え、SD-WANなどのネットワーク機能も含まれています。

- SD-WAN(Software Defined Wide Area Network):通信経路の最適化、運用効率化など

QT PROでは、お客さまのWAN通信を最適化し快適なネットワークを実現するSD-WANサービスを提供しています。

7.2. エンドポイントセキュリティ

パソコンやスマートフォンなど、ユーザーが直接使用する機器(エンドポイント)を守るための対策です。主に以下のソリューションがあります。

- EPP(Endpoint Protection Platform):ウイルスやマルウェアの侵入検知・遮断

- EDR(Endpoint Detection and Response):不審な挙動の監視、アラート発報、プロセス停止など

- MDM(Mobile Device Management):デバイスの機能制限、リモートロック・ワイプ、ポリシー配布など

QT PROでは、AIを活用した高度なエンドポイントセキュリティのソリューションをご提供しています。

7.3. アイデンティティセキュリティ

アイデンティティ情報を適切に管理し、セキュリティを担保しつつスムーズな認証・認可を実現するための対策です。主に以下のソリューションがあります。

- IDaaS:認証情報の統合管理、アクセス管理

7.4. データ・アプリケーションの保護

データやアプリケーションへの不正アクセスを防止し、情報資産の漏洩や破壊を防ぐための対策です。主に以下のソリューションがあります。

- DLP(Data Loss Prevention):機密情報の取り扱い制御

- IRM(Information Rights Management):機密データやメールの暗号化、アクセス制御

QT PROでは、お客さまのWebサイトを保護する低コストで導入可能なWebアプリケーションファイアウォールサービスを提供しています。

7.5. セキュリティ監視・運用

セキュリティ状況の可視化と分析によりインシデント対応の迅速化を実現するための対策です。主に以下のソリューションがあります。

- SIEM(Security Information and Event Management)/SOAR(Security Orchestration, Automation and Response):セキュリティ監視やログ分析、インシデント対応の効率化・自動化

- SOC(Security Operation Center):セキュリティ専門組織によるサイバー攻撃の検出・分析・対策検討

QT PROでは、お客さまのセキュリティの対応負担を軽減し、24時間365日のセキュリティログ監視体制で運用管理を行うサービスを提供しています。

8. 要確認!ゼロトラストセキュリティ

実現に向けた進め方

それでは、ゼロトラストセキュリティを実現させるためにはどのように進めていけばよいのでしょうか?IPA(独立行政法人 情報処理推進機構)が公開している導入ガイドラインに基づき解説します。

8.1. 現状課題を確認し、目指すべき姿を検討する

まずは自社の業務プロセスやシステム環境を詳細に分析し、セキュリティ上の課題を明確にします。そのうえで、あるべき理想的なセキュリティ環境を検討し、実現に向けた要件を整理しましょう。

8.2. 適切なソリューションを選定し、基本設計を策定する

明確化した課題に対して最適なソリューションを選定します。

ID管理、デバイス管理、ネットワークセキュリティ、セキュリティ運用など、各領域に適したソリューションを総合的に検討しましょう。

8.3. 投資の判断をする

経営層やステークホルダーに対し、投資の必要性と期待される効果を具体的に説明します。セキュリティ対策には決して少なくないコストが継続的に必要で、適切な投資判断のもと実施しなければならないためです。

また、導入には一定のリードタイムが必要になるため、中長期的にどう進めていくべきかを計画しておくことも重要です。

8.4. ソリューションの環境構築を進める

作成した基本設計に基づき、実際のシステム構築を行います。PoCなどで検証を行いつつ、状況に応じて段階的に導入を進めていきましょう。

8.5. 社内体制を構築する

ゼロトラストセキュリティ導入により認証などの業務手順が変わることを従業員に説明します。従業員一人ひとりの理解が得られなければ、セキュリティ対策は形骸化してしまいます。導入後の問い合わせやトラブルへのサポート体制も整備しておきましょう。

8.6. 検証と改善に取り組む

サイバーセキュリティの環境は常に変化しており、一度対策を行ったからといって終わりではありません。導入後も定期的に効果を検証し、新たな脅威や課題に対応できるよう、継続的な改善を行うことが重要です。

9. 「QT PROゼロトラストセキュリティソリューション」で

お客さまに適した環境をご提案します

ここまでに解説したとおり、ゼロトラストセキュリティ導入の際には複数の要素・機能を整備していくことが求められ、企業として決して少なくないコストがかかります。限られた予算の中で効果を最大化するためには、自社の環境や課題を的確に把握し、必要なソリューションを選定する必要があるでしょう。

しかし、セキュリティ対策にかけられる予算や人員が限られた状況の中、ゼロトラストセキュリティの導入になかなか取り組めない企業やご担当者も多いのではないでしょうか。

QT PROでは、お客さまの環境に適したゼロトラストセキュリティを提案し、運用代行・監視・保守まで一貫して対応するサービスをご提供しています。豊富な導入実績で得られた知見を活かし、お客さまに合わせてカスタマイズしたサービスのご提供も可能です。

セキュリティ対策の強化をお考えのお客さまは、ぜひお気軽にお問合せください。

10. まとめ

ゼロトラストセキュリティとは、すべてのアクセスを信頼せず常に検証を行う新しいセキュリティの考え方「ゼロトラスト」に基づくセキュリティ対策です。クラウドサービスの普及や働き方の多様化により、その重要性は日々高まっています。

ゼロトラストセキュリティの導入には一定の投資と時間が必要ですが、サイバーセキュリティのリスクが高まる昨今、企業の成長と安全性を両立させるための重要な基盤となりえるものです。ぜひこの記事で解説した内容を参考に、ゼロトラストセキュリティの実現に取り組んでみてください。

11. 資料ダウンロード

お客さま情報をご入力後、「ゼロトラストセキュリティ導入ポイント概略ブック」をダウンロードいただけます。

別途ご入力いただいたご相談・お問合せについては、当社よりご連絡させていただきます。