病院で多発するランサムウェア被害とは?セキュリティ対策や原因を解説

公開:2024年9月10日

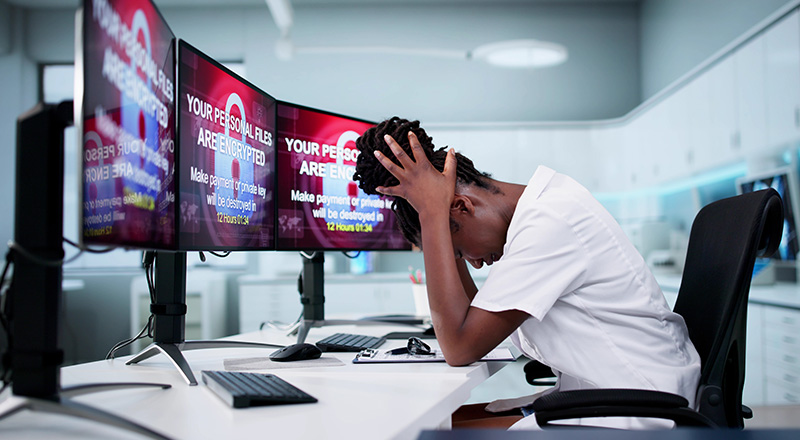

サイバー攻撃の被害が増え続ける昨今、組織にとって特に大きな脅威となっているのが「ランサムウェア」です。病院がランサムウェアの標的となった事例も多くあり、一般企業だけでなく病院においても、ランサムウェアへの理解を深め適切なセキュリティ対策に取り組む重要性が高まっています。

この記事では、ランサムウェア被害の実例とともに、病院ではどのようなセキュリティ対策が求められるのかを解説します。

目次

1. 増加する「ランサムウェア被害」とは

「ランサムウェア」とは、端末を不正にロックする、データを不正に暗号化・窃取するなどの攻撃をおこなったうえで、解除の対価として身代金を要求するマルウェアです。身代金を意味する英語「Ransom」に由来してこの名前が付けられています。

端末やデータを強制的に利用できなくするランサムウェア攻撃は、被害件数、被害規模ともに増加の一途をたどっており、組織にとって深刻な脅威となっていることを認識する必要があります。

警察庁が発表した「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、2020年下期には21件だったランサムウェア被害が2022年下期には116件となり、以降も2020年下期と比べて約5倍の水準で推移しています。

また、独立行政法人 情報処理推進機構(IPA)が毎年公開している「情報セキュリティ10大脅威」のなかでも、2021年以降、組織にとっての最大の脅威はランサムウェアによる被害となっています。

組織に深刻な被害を与えるランサムウェア攻撃は、金銭目的だけでなく、攻撃者が政治的な声明を強要しようとする政治目的などで利用されることもあり、攻撃者があらゆる手段で攻撃をおこなう事例が増えています。

年々増加するサイバー攻撃の標的には、公的機関や医療機関も含まれます。特に医療機関はサイバー攻撃の被害が人命にも影響を及ぼす恐れがあることから、サイバーセキュリティ確保のための措置が義務化されています。詳細は本記事の項目5の「医療機関で『サイバーセキュリティ対策』が義務化に」で解説しますのでぜひご覧ください。

また、以下の記事ではサイバーセキュリティの基本と代表的なサイバー攻撃の例を解説しています。ぜひ合わせてご参照ください。

1.1. ランサムウェアの主な感染経路

警察庁発表の「令和5年におけるサイバー空間をめぐる脅威の情勢等について」をふまえ、ランサムウェアの主な感染経路を解説します。

VPNやリモートデスクトップ

クラウド利用の増加などによりVPNを活用する企業が増えるなか、脆弱性のあるVPN機器を踏み台にされ、ランサムウェアに感染する事例が増えています。

また、テレワークの普及をきっかけにリモートデスクトップ経由でランサムウェアに感染する事例も多くなっています。

VPN機器やテレワークで利用する端末のOSやソフトウェアを定期的にバージョンアップする、認証パスワードの強度を高めるといった対策が重要になるでしょう。

不審メールやその添付ファイル

メールに記載したリンクや添付ファイルを開かせてランサムウェアに感染させる手法も頻繁に報告されています。

標的型攻撃メールをはじめとする不審メールでの感染は、認知度の向上やアンチウイルスソフトでの対策が進んだことにより、件数自体は少なくなってきています。

しかし、近年はAIを用いて自然な文章を生成するなど手段が巧妙になっており、不審メールに騙されないようこれまで以上に十分な確認が必要になるでしょう。

2. 病院がランサムウェアに狙われやすい原因

過去の事例でランサムウェアの被害を多く受けているのは、製造業と医療機関です。ここでは、なぜ医療機関がランサムウェアに狙われやすいのかを解説します。

2.1. 個人・医療情報を多く保有しているため

医療機関では多くの患者さまの個人情報や医療情報を保有しています。

個人情報は詐欺をはじめとした犯罪、サイバー攻撃などに悪用でき、ハッカーや犯罪者のコミュニティにて高値で売買されます。そのため、収益性の高い個人情報を多く保有している医療機関が狙われやすくなっています。

2.2. セキュリティ対策が不十分な傾向にあるため

医療機関で利用している機器やシステムは導入から長い年月が経ち老朽化しているものが多く、セキュリティ対策が不十分な傾向にあります。医療機関は人命に関わる現場のため、動作に完全な確証が取れないと機器やシステムの更新に踏み切れない事情が大きな要因でしょう。

しかし、老朽化が進んだ機器やシステムにはウイルスに対する脆弱性があり、攻撃者の格好の的となってしまいます。

2.3. 人命に関わり、緊急の対応が必要なため

医療機関のシステムの大きな特徴として、人命に関わる現場であることから機器やシステムの停止が発生した場合に緊急の対応が必要になる点が挙げられます。

そこに目を付け、攻撃者は自分たちの要求を飲ませるため、ランサムウェアで機器やシステムを利用できない状態にします。機器やシステム停止の緊急性が高い組織ほど自分たちの要求を飲ませやすいと考えているのです。

3. ランサムウェア被害にあった病院で発生するリスク

ランサムウェアの被害にあった場合、病院ではどのようなトラブルが発生するのでしょうか。それぞれのリスクについて解説します。

3.1. BCP(事業継続計画)に影響がでる

ランサムウェア被害で機器やシステムが使えなくなると、医療行為に深刻な影響を及ぼします。

例えば、電子カルテや各種データを確認できなくなれば適切な医療行為の実施が難しくなるでしょう。そうなると事業継続自体が困難になり、経営上の重大な損失が生まれます。

3.2. 復旧に高額な費用が発生する

ランサムウェアで暗号化されたデータを、確実かつ完全に復旧する方法はありません。多くの場合、バックアップからデータを復元していくことになります。

しかし、データ量が多いほど復元にかかる時間は長くなるため、復旧に数ヵ月・数年単位でかかる可能性もあります。復旧までの間は多額の損失が発生し続けるとともに、医療従事者の負担も大きくなるでしょう。

3.3. 病院への信頼が失われる

ランサムウェアにより患者さまの個人情報が漏洩した場合、病院への信頼が失われる可能性があります。一度個人情報の漏洩が発生すれば、またたく間に噂が広まり、多くの患者さまが病院の利用を避けるようになる恐れがあります。

4. 病院でのランサムウェアによる実際の被害例

近年のランサムウェア被害では、情報を暗号化するだけでなく、暗号化前に情報を窃取しておき、情報を公開されたくなければ金銭を払うように要求する「二重脅迫」の手法が増えています。

ここでは、実際のランサムウェア被害で何が感染経路となり、どのような被害が発生したのかをご紹介します。

4.1. 2018年10月 奈良県の病院

2018年、奈良県の病院でランサムウェアにより電子カルテが参照できなくなる被害が発生しました。

その影響は医療情報システム全体におよび、復旧までの間は紙カルテで診療せざるを得ない状況に陥りました。感染した機器が初期化されたために感染経路の特定はできていないものの、職員が私物のパソコンやネットワーク機器を院内ネットワークに接続していたことが要因として報告されています。

4.2. 2020年12月 福島県の病院

2020年、福島県の病院でランサムウェアにより放射線撮影装置に不具合が発生し、放射線画像の再撮影が必要となる被害が2件発生しました。

院内のネットワークはインターネットに接続されていなかったこと、強制暗号化の機能がないウイルスだったことから、大きな被害にはつながりませんでした。

しかし、院内であらためて調査した結果、11件のコンピュータウイルスに関連すると思われるものがインシデントレポートで報告されています。

感染原因は、外部ネットワークでランサムウェアに感染した機器が院内ネットワークに持ち込まれたことによるものとみられています。

4.3. 2021年10月 徳島県の病院

2021年、徳島県の病院でランサムウェアにより電子カルテが利用できなくなる被害が発生しました。

2021年10月に被害が発生し、データを復旧させ通常の診療を再開できたのは2022年1月でした。感染経路は明確になっていませんが、VPN機器に脆弱性があったこと、また管理者情報がダークウェブに公開されていたことから、VPN機器経由での感染とみられています。

4.4. 2022年6月 徳島県の病院

2022年、徳島県の病院でランサムウェアにより電子カルテおよび院内LANシステムが利用できなくなる被害が発生しました。

感染翌日までは新規診療の受付を停止していましたが、オフラインサーバーにバックアップがあったことで復旧でき、3日後には通常診療を再開しています。

4.5. 2022年10月 大阪の医療センター

2022年、大阪府の医療センターでランサムウェアにより電子カルテを含む総合情報システムが利用できなくなる被害が発生しました。

給食事業者が管理する給食システムのリモート保守のために設置されたVPN機器の脆弱性を悪用されたものとみられています。

給食システムのサーバーを踏み台に、病院内の各サーバーでランサムウェアの感染が発生しました。基幹システムのサーバー再稼働に43日、診療システム全体の復旧に73日間要し、調査・復旧で数億円、診療制限による逸失利益も含めれば十数億円以上の被害が発生したと報告されています。

5. 医療機関で「サイバーセキュリティ対策」が義務化に

医療機関でのサイバー攻撃被害が増えていることを背景に、厚生労働省は医療機関におけるサイバーセキュリティ対策として、2023年に医療法施行規則の改正をおこないました。

改正により、2023年4月1日以降、病院、診療所および助産所でのサイバーセキュリティ確保のための措置が義務化されました。

5.1. 「医療情報システムの安全管理ガイドライン」について

医療情報システムの具体的なサイバーセキュリティ対策は、「医療情報システムの安全管理に関するガイドライン」にまとめられています。

2023年に改定された第6.0版では、医療機関などに共通して今後より強固なネットワーク関連のセキュリティ対策が求められるとして、ガイドライン全体の見直しがおこなわれています。

改定の結果、概説編、経営管理編、企画管理編およびシステム運用編という構成で遵守事項と考え方がまとめられています。

また、サプライチェーンやクラウドサービスのリスク対策として外部委託、外部サービスの利用に関する整理がおこなわれるとともに、ゼロトラスト思考に則した対策にも触れられています。

以下の記事ではゼロトラストの考え方や具体的な実現方法を解説しているので、ぜひあわせてご参照ください。

6. 病院におけるセキュリティ対策のポイント

医療機関に対するサイバー攻撃の事例や各ガイドラインに基づき、病院で取り組むべきセキュリティ対策のポイントをまとめてご紹介します。

6.1. ネットワークへの侵入対策をおこなう

ランサムウェア対策にはネットワークへの侵入対策が欠かせません。外部からの通信を制限するとともに、内部での通信も必要最低限とすることを目指しましょう。ログの監視により不審な挙動をすぐに検知できるような体制を構築することも重要です。

従来のような組織外との境界の防御を高めるだけでなく、組織内における通信制限や認証を強化する、監視体制を強化して不審な挙動を迅速に検知できるようにするなどの多角的な対策が必要となります。

また、各機器やシステムに脆弱性がないかを確認するため、専門会社によるセキュリティ診断を受けることも効果的です。セキュリティ診断の結果をふまえ、Webアプリケーションファイアウォールやエンドポイントセキュリティなどのソリューション導入を検討するとよいでしょう。

QT PROでは、ネットワーク対策に効果的なソリューションをご提供しております。ネットワーク対策の強化をお考えの方は、ぜひお気軽にご相談ください。

6.2. データ・システムのバックアップを取る

ランサムウェア感染後にデータやシステムを復旧させるためにはバックアップが必要です。万が一の被害に備え、データやシステムを復元できるよう定期的にバックアップを取得するようにしましょう。

ただし、ランサムウェアはネットワーク経由で感染が拡大するため、感染端末からアクセス可能なネットワークにバックアップを保存しても、バックアップまで暗号化される可能性がある点に注意が必要です。バックアップを保存する端末にはバックアップ時・バックアップからの戻し時のみ接続する、バックアップ端末の感染に備えて複数のバックアップ端末を用意するなどの対策を取るようにしましょう。

オンプレミスでオフラインサーバーを用意してもよいですが、運用監視やオペレーション代行を提供しているデータセンターも多くあります。うまく活用すれば、よりセキュリティ性の高いバックアップ運用ができます。

6.3. セキュリティ教育をおこなう

ランサムウェア被害を防ぐためには、情報システム部門だけでなくすべての医療従事者のITリテラシーを高めることが重要です。不審なメールのリンクや添付ファイルを開かない、パスワードは複雑なものを設定し使いまわしをしない、私物のUSB機器などを社内ネットワークに接続しないなどの基本を徹底できるようにしましょう。

効果的なITリテラシー向上を図るには、具体的な被害事例をふまえたトレーニングができるセキュリティ研修や実践的な標的型メール訓練が役立ちます。

6.4. 被害発生時の対応を事前に構築しておく

万が一の被害に備えて、インシデント発生時の対応を整理しておくことも重要です。不審な事象が発生した際に現場で何をすべきか、どのようなルート・方法で報告をするのかなどを事前に整理しておきましょう。

また、さらなる被害や再発の防止に求められるのが「デジタルフォレンジック(証拠保全・分析)」です。侵入の証拠が消えてしまわないよう、どの情報をどのように保全するのか明確化しておきましょう。

7. 万が一病院がランサムウェア被害にあった際の対応

万が一ランサムウェアの被害にあった場合の対応をより細かく解説します。

7.1. 【検知】早期の報告と事実確認をおこなう

情報システム担当者は、ネットワークやシステムの監視を徹底しつつ、不審な挙動があった場合にすぐにウイルス感染の兆候がないかを確認しましょう。

具体的な挙動としては、データの暗号化や消去、通常では通信しない不特定多数の端末への通信などです。ウイルス感染が疑われる場合はすぐに情報システム責任者に報告し、感染拡大を防ぐためLANケーブルの抜線をおこないます。証拠保全の観点から、不用意に電源停止や再起動をしないよう注意しましょう。

7.2. 【初動対応】被害・業務への影響を最小限に留める

被害・業務への影響を最小限に抑えるため、ネットワークやシステムの挙動・ログを確認し、影響範囲を特定しましょう。影響範囲が特定できたら、感染が広がらないように対象の機器やシステムを切り離し、細かな影響内容や感染経路の調査を進めます。

これらの対応は、情報システム責任者の指示を仰ぎつつ、システムベンダーや通信事業者と連携しながらおこないます。また、IPA(情報処理推進機構)にも報告し、ステークホルダーや患者さまへの報告の仕方、今後の対応などを相談するとよいでしょう。

7.3. 【復旧処理】復旧対応・バックアップデータを取得する

初動対応が完了したら、復旧計画に基づき復旧をおこないます。証拠保全のため、復旧前に現状のバックアップを取得しておきましょう。暗号化されたデータの復元は困難である場合が多いため、復旧は基本的にバックアップを用いたリストアでおこないます。システムベンダーや通信事業者の協力を得ながら復旧を進めましょう。

7.4. 【事後対応】再発防止策の周知と実施を進める

復旧が完了したら、復旧が完了した旨を病院内およびステークホルダー、患者さまに周知します。感染原因や再発防止策など、細かい報告が求められるため、IPAや地方公共団体、個人情報保護委員会、弁護士と相談して報告をおこないましょう。報告後はシステムのベンダや通信事業者とも連携し、再発防止策を着実に実施することが重要です。

8. 事前の対策が重要!QT PROで情報セキュリティ対策を

サイバー攻撃がますます巧妙化するなか、AI技術をサイバーセキュリティ対策に活用したソリューションが注目を集めています。ここでは、AI技術を活用したQT PROのCylancePROTECT®マネージドサービスの導入事例をご紹介します。

8.1. AIによる脅威予測で未知のマルウェアを防御(祐愛会織田病院さま)

社会医療法人 祐愛会織田病院さまは、近年多発する病院へのサイバー攻撃に備えるため、CylancePROTECT®マネージドサービスを導入しました。

CylancePROTECT®マネージドサービスは、AI技術を活用して既知・未知を問わずマルウェアを99%以上の確率で検知できるエンドポイントセキュリティです。その高い検知率に加え、レガシーOSや閉域ネットワーク内の端末にもインストール可能な点が導入の決め手となりました。導入後は、インシデントのない堅牢なセキュリティ環境を実現しています。

QT PROでは、CylancePROTECT®マネージドサービスをはじめ、多様な情報セキュリティ対策のソリューションをご提供しています。情報セキュリティ対策に関してお困りの際はぜひお気軽にお問合せください。

9. まとめ

サイバー攻撃は増加かつ巧妙化しており、ランサムウェアによる被害は深刻さを増しています。しかし医療機関は、個人情報を多く取り扱うこと、古い機器やシステムを多く利用していること、機器やシステム停止の影響が大きく復旧の緊急性が高いことが要因となり、ランサムウェアの標的にされやすい傾向にあります。

一度ランサムウェアの被害が発生すれば医療行為を制限・停止せざるを得なくなり、病院の信頼が失われ、今後の事業継続に重大な影響を及ぼします。ランサムウェア対策には多角的な情報セキュリティ対策が必要です。この記事で解説した内容を参考に、ぜひランサムウェア対策に取り組みましょう。